Τον Μάρτιο του 2019, η Google περιόρισε τη χρήση αδειών για τα SMS μηνύματα και για το Αρχείο καταγραφής κλήσεων στις εφαρμογές Android, ώστε να προστατεύει τους χρήστες από ενοχλητικές εφαρμογές με παράνομους σκοπούς

Οι ερευνητές της ESET ανακάλυψαν πλαστές εφαρμογές κρυπτονομισμάτων, οι οποίες χρησιμοποιούν μία πρωτόγνωρη τεχνική παράκαμψης της πιστοποίησης 2FA βάσει SMS, παραβιάζοντας με τον τρόπο αυτό τους πρόσφατους περιορισμούς των αδειών για SMS της Google.

Τον Μάρτιο του 2019, η Google περιόρισε τη χρήση αδειών για τα SMS μηνύματα και για το Αρχείο καταγραφής κλήσεων στις εφαρμογές Android, ώστε να προστατεύει τους χρήστες από ενοχλητικές εφαρμογές με παράνομους σκοπούς.

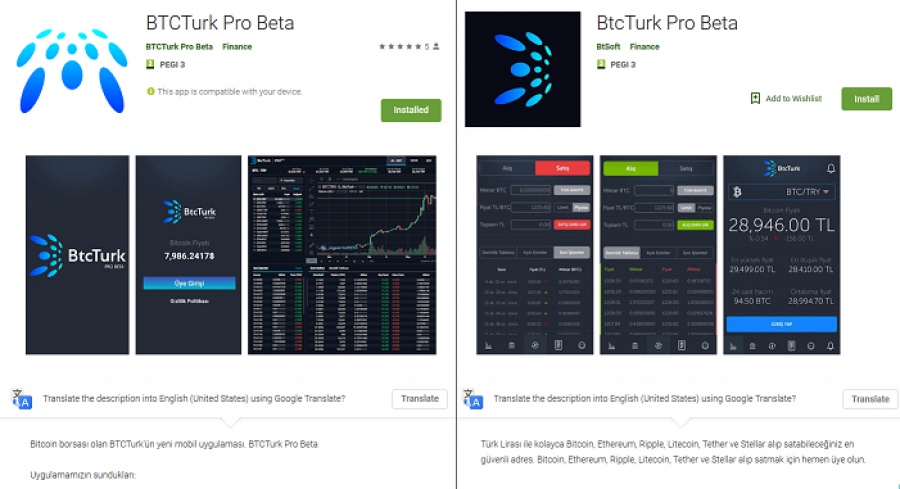

Οι εφαρμογές, που ονομάζονται «BTCTurk Pro Beta», «BtcTurk Pro Beta» και «BTCTURK PRO» μιμούνται το Τούρκικο ανταλλακτήριο κρυπτονομισμάτων BtcTurk και «ψαρεύουν» διαπιστευτήρια σύνδεσης στην υπηρεσία.

Οι συγκεκριμένες κακόβουλες εφαρμογές δεν υποκλέπτουν μηνύματα SMS για να παρακάμψουν την προστασία 2FA των λογαριασμών και των συναλλαγών των χρηστών, αντίθετα, αποκτούν τον κωδικό μιας χρήσης (OTP) από τις ειδοποιήσεις που εμφανίζονται στην οθόνη της παραβιασμένης συσκευής.

Εκτός όμως από την ικανότητα να «διαβάζουν» τις ειδοποιήσεις 2FA, οι εφαρμογές μπορούν επίσης και να τις διαγράφουν, με αποτέλεσμα τα θύματα να μην μπορούν να αντιληφθούν τις παράνομες συναλλαγές. Και οι τρεις εφαρμογές ανέβηκαν στο Google Play τον Ιούνιο του 2019 και άμεσα αφαιρέθηκαν μετά την ενημέρωση της ESET.

Αφού εγκατασταθούν και ξεκινήσουν να λειτουργούν, οι πλαστές εφαρμογές ζητούν άδεια για πρόσβαση στις ειδοποιήσεις. Στη συνέχεια, μπορούν να διαβάσουν τις ειδοποιήσεις που εμφανίζονται από άλλες εφαρμογές που είναι εγκατεστημένες στη συσκευή, να τις απορρίψουν ή να κάνουν κλικ σε κουμπιά που περιέχουν. Σύμφωνα με την ανάλυση της ESET, οι κυβερνοεγκληματίες πίσω από αυτές τις εφαρμογές στοχεύουν συγκεκριμένα σε ειδοποιήσεις από εφαρμογές SMS και email.

«Χάρη στους περιορισμούς που είχε θέσει η Google το Μάρτιο του 2019, οι εφαρμογές που έκλεβαν διαπιστευτήρια σύνδεσης είχαν χάσει τη δυνατότητα κατάχρησης των αδειών, που τους ήταν απαραίτητες για να μπορούν να παρακάμπτουν τους μηχανισμούς 2FA που βασίζονται σε SMS. Ωστόσο, ανακαλύπτοντας αυτές τις πλαστές εφαρμογές, είδαμε για πρώτη φορά ένα κακόβουλο λογισμικό να παρακάμπτει αυτόν τον περιορισμό για άδειες σε SMS», δήλωσε ο ερευνητής της ESET και συγγραφέας της έρευνας, Lukáš Štefanko.

Το δικαίωμα πρόσβασης στις ειδοποιήσεις εμφανίστηκε πρώτη φορά στην έκδοση Jelly Bean 4.3 του Android, που συνεπάγεται ότι σχεδόν όλες οι ενεργές συσκευές Android είναι ευάλωτες σε αυτή τη νέα τεχνική.

Οι πλαστές εφαρμογές BtcTurk μπορούν να λειτουργήσουν σε Android με έκδοση 5.0 (KitKat) και πάνω.

Αυτό πρακτικά σημαίνει ότι επηρεάζουν περίπου το 90% των συσκευών Android.

Η συγκεκριμένη τεχνική εμφανίζει ορισμένους περιορισμούς ως προς την αποτελεσματικότητα στην παράκαμψη της πιστοποίησης 2FA - οι εισβολείς έχουν πρόσβαση μόνο στο κείμενο που ταιριάζει στο πεδίο κειμένου της ειδοποίησης, συνεπώς, δεν είναι σίγουρο ότι το κείμενο θα περιλαμβάνει τον κωδικό OTP.

Στα SMS για 2FA, τα μηνύματα είναι γενικά σύντομα και οι κωδικοί OTP είναι πιθανό να ταιριάζουν στο μήνυμα ειδοποίησης.

Ωστόσο, στα email για 2FA, το μήκος και η μορφή του μηνύματος εμφανίζουν μεγαλύτερη ποικιλία, ενδεχομένως επηρεάζοντας την πρόσβαση του κυβερνοεγκληαμτία στα δεδομένα.

Η ESET παροτρύνει τους χρήστες που υποψιάζονται ότι έχουν χρησιμοποιήσει μία από τις κακόβουλες αυτές εφαρμογές να τις απεγκαταστήσουν άμεσα, ελέγχοντας το λογαριασμό τους για ύποπτες συναλλαγές.

Για να παραμένουν γενικά ασφαλείς από κάθε malware σε Android, η ESET δίνει τις παρακάτω συμβουλές:

-Να εμπιστεύεστε εφαρμογές κρυπτονομισμάτων και χρηματοπιστωτικών υπηρεσιών μόνο αν συνδέονται με την επίσημη ιστοσελίδα τους.

-Εισάγετε τις ευαίσθητες πληροφορίες σας σε ηλεκτρονικές φόρμες μόνο αν είστε βέβαιοι για την ασφάλεια και τη νομιμότητα τους.

-Κρατάτε ενημερωμένη τη συσκευή σας.

-Χρησιμοποιήστε μια αξιόπιστη λύση ασφάλειας για κινητά για να μπλοκάρετε και να αφαιρείτε τις απειλές.

-Προτιμήστε υπηρεσίες δημιουργίας κωδικών μιας χρήσης (OTP) που στηρίζονται σε λογισμικό ή σε συσκευή token, παρά μέσω SMS ή email.

-Να χρησιμοποιείτε μόνο αξιόπιστες εφαρμογές, αλλά ακόμη και τότε, να επιτρέπετε να εχουν πρόσβαση στις ειδοποιήσεις μόνο αν υπάρχει σημαντικός λόγος.

Περισσότερες λεπτομέρειες υπάρχουν στο σχετικό άρθρο του Lukáš Štefanko: «Malware sidesteps Google permissions policy with new 2FA bypass technique» στο WeLiveSecurity.com.

www.bankingnews.gr

Τον Μάρτιο του 2019, η Google περιόρισε τη χρήση αδειών για τα SMS μηνύματα και για το Αρχείο καταγραφής κλήσεων στις εφαρμογές Android, ώστε να προστατεύει τους χρήστες από ενοχλητικές εφαρμογές με παράνομους σκοπούς.

Οι εφαρμογές, που ονομάζονται «BTCTurk Pro Beta», «BtcTurk Pro Beta» και «BTCTURK PRO» μιμούνται το Τούρκικο ανταλλακτήριο κρυπτονομισμάτων BtcTurk και «ψαρεύουν» διαπιστευτήρια σύνδεσης στην υπηρεσία.

Οι συγκεκριμένες κακόβουλες εφαρμογές δεν υποκλέπτουν μηνύματα SMS για να παρακάμψουν την προστασία 2FA των λογαριασμών και των συναλλαγών των χρηστών, αντίθετα, αποκτούν τον κωδικό μιας χρήσης (OTP) από τις ειδοποιήσεις που εμφανίζονται στην οθόνη της παραβιασμένης συσκευής.

Εκτός όμως από την ικανότητα να «διαβάζουν» τις ειδοποιήσεις 2FA, οι εφαρμογές μπορούν επίσης και να τις διαγράφουν, με αποτέλεσμα τα θύματα να μην μπορούν να αντιληφθούν τις παράνομες συναλλαγές. Και οι τρεις εφαρμογές ανέβηκαν στο Google Play τον Ιούνιο του 2019 και άμεσα αφαιρέθηκαν μετά την ενημέρωση της ESET.

Αφού εγκατασταθούν και ξεκινήσουν να λειτουργούν, οι πλαστές εφαρμογές ζητούν άδεια για πρόσβαση στις ειδοποιήσεις. Στη συνέχεια, μπορούν να διαβάσουν τις ειδοποιήσεις που εμφανίζονται από άλλες εφαρμογές που είναι εγκατεστημένες στη συσκευή, να τις απορρίψουν ή να κάνουν κλικ σε κουμπιά που περιέχουν. Σύμφωνα με την ανάλυση της ESET, οι κυβερνοεγκληματίες πίσω από αυτές τις εφαρμογές στοχεύουν συγκεκριμένα σε ειδοποιήσεις από εφαρμογές SMS και email.

«Χάρη στους περιορισμούς που είχε θέσει η Google το Μάρτιο του 2019, οι εφαρμογές που έκλεβαν διαπιστευτήρια σύνδεσης είχαν χάσει τη δυνατότητα κατάχρησης των αδειών, που τους ήταν απαραίτητες για να μπορούν να παρακάμπτουν τους μηχανισμούς 2FA που βασίζονται σε SMS. Ωστόσο, ανακαλύπτοντας αυτές τις πλαστές εφαρμογές, είδαμε για πρώτη φορά ένα κακόβουλο λογισμικό να παρακάμπτει αυτόν τον περιορισμό για άδειες σε SMS», δήλωσε ο ερευνητής της ESET και συγγραφέας της έρευνας, Lukáš Štefanko.

Το δικαίωμα πρόσβασης στις ειδοποιήσεις εμφανίστηκε πρώτη φορά στην έκδοση Jelly Bean 4.3 του Android, που συνεπάγεται ότι σχεδόν όλες οι ενεργές συσκευές Android είναι ευάλωτες σε αυτή τη νέα τεχνική.

Οι πλαστές εφαρμογές BtcTurk μπορούν να λειτουργήσουν σε Android με έκδοση 5.0 (KitKat) και πάνω.

Αυτό πρακτικά σημαίνει ότι επηρεάζουν περίπου το 90% των συσκευών Android.

Η συγκεκριμένη τεχνική εμφανίζει ορισμένους περιορισμούς ως προς την αποτελεσματικότητα στην παράκαμψη της πιστοποίησης 2FA - οι εισβολείς έχουν πρόσβαση μόνο στο κείμενο που ταιριάζει στο πεδίο κειμένου της ειδοποίησης, συνεπώς, δεν είναι σίγουρο ότι το κείμενο θα περιλαμβάνει τον κωδικό OTP.

Στα SMS για 2FA, τα μηνύματα είναι γενικά σύντομα και οι κωδικοί OTP είναι πιθανό να ταιριάζουν στο μήνυμα ειδοποίησης.

Ωστόσο, στα email για 2FA, το μήκος και η μορφή του μηνύματος εμφανίζουν μεγαλύτερη ποικιλία, ενδεχομένως επηρεάζοντας την πρόσβαση του κυβερνοεγκληαμτία στα δεδομένα.

Η ESET παροτρύνει τους χρήστες που υποψιάζονται ότι έχουν χρησιμοποιήσει μία από τις κακόβουλες αυτές εφαρμογές να τις απεγκαταστήσουν άμεσα, ελέγχοντας το λογαριασμό τους για ύποπτες συναλλαγές.

Για να παραμένουν γενικά ασφαλείς από κάθε malware σε Android, η ESET δίνει τις παρακάτω συμβουλές:

-Να εμπιστεύεστε εφαρμογές κρυπτονομισμάτων και χρηματοπιστωτικών υπηρεσιών μόνο αν συνδέονται με την επίσημη ιστοσελίδα τους.

-Εισάγετε τις ευαίσθητες πληροφορίες σας σε ηλεκτρονικές φόρμες μόνο αν είστε βέβαιοι για την ασφάλεια και τη νομιμότητα τους.

-Κρατάτε ενημερωμένη τη συσκευή σας.

-Χρησιμοποιήστε μια αξιόπιστη λύση ασφάλειας για κινητά για να μπλοκάρετε και να αφαιρείτε τις απειλές.

-Προτιμήστε υπηρεσίες δημιουργίας κωδικών μιας χρήσης (OTP) που στηρίζονται σε λογισμικό ή σε συσκευή token, παρά μέσω SMS ή email.

-Να χρησιμοποιείτε μόνο αξιόπιστες εφαρμογές, αλλά ακόμη και τότε, να επιτρέπετε να εχουν πρόσβαση στις ειδοποιήσεις μόνο αν υπάρχει σημαντικός λόγος.

Περισσότερες λεπτομέρειες υπάρχουν στο σχετικό άρθρο του Lukáš Štefanko: «Malware sidesteps Google permissions policy with new 2FA bypass technique» στο WeLiveSecurity.com.

www.bankingnews.gr

Σχόλια αναγνωστών